概覽

在過去十年中,IT界的Wi-Fi無線網(wǎng)絡(luò)的安全性能得到了極大的提高,使之成為數(shù)據(jù)采集應(yīng)用中的一個可行的解決方案。因為Wi-Fi采用空氣作為其物理傳輸媒介,相比于其它有線網(wǎng)絡(luò)系統(tǒng),它面臨著更大的安全挑戰(zhàn)。以下將簡要介紹采用NI 公司無線數(shù)據(jù)采集設(shè)備(DAQ)進行數(shù)據(jù)保護的工業(yè)標準安全技術(shù)。

IEEE 802.11安全性背景知識

正確了解無線安全性需要某些背景知識,包括:無線連網(wǎng)的歷史和源自早期無線部署的經(jīng)驗。自從最初的IEEE 802.11標準于1997年被引入之后,IEEE 802.11 Task Group已迭代開發(fā)了多種安全協(xié)議,最終形成現(xiàn)今全球IT部門普遍接受的IEEE 802.11i標準。

Wi-Fi安全體系的歷史

最初的802.11標準中引入了有線等效協(xié)議 (WEP)技術(shù)作為保護措施,以防不必要的無線網(wǎng)絡(luò)訪問。每臺客戶端電腦的都有一個訪問網(wǎng)絡(luò)接入點的密碼。這個密碼用于獲取對網(wǎng)絡(luò)的訪問權(quán),并且是網(wǎng)絡(luò)接入點和客戶機之間的所有消息加密的基礎(chǔ)。

[+] 放大圖片

因為WEP易于設(shè)置,所以大多數(shù)家庭和小型辦公網(wǎng)絡(luò)都使用WEP。但是,WEP容易受到攻擊,特別是使用不當?shù)臅r候。WEP采用RC4密碼對數(shù)據(jù)進行加密,采用40位密鑰對消息進行編碼和解碼。攻擊者們已經(jīng)找到了這個協(xié)議中的漏洞,并開發(fā)了一些方法來入侵這種沒有適當保護的WEP網(wǎng)絡(luò):

- 字典攻擊 - 很多用戶都保留著無線網(wǎng)絡(luò)接入點和網(wǎng)卡的出廠默認設(shè)置。而其它一些用戶則使用一些比較“弱”的WEP密鑰,這些密鑰都可以在字典中找到。一些潛在的攻擊者通過“猜測”安全性設(shè)置來利用這些網(wǎng)絡(luò)。有些攻擊者采用蠻力攻擊方式,同時還存在其它一些更復(fù)雜的方法。選擇一些比較復(fù)雜的密碼就可以輕松預(yù)防字典攻擊。

- 中間人攻擊 - 大多Wi-Fi網(wǎng)絡(luò)接入點都將其SSID發(fā)布出來,這樣客戶們可以方便地找到這些接入點并與之相連。如果某個偽裝的網(wǎng)絡(luò)接入點發(fā)布相同的SSID,就可以誘騙客戶發(fā)送其安全信息,從而使得攻擊者可以訪問真實網(wǎng)絡(luò)。常見最好的預(yù)防措施就是關(guān)掉路由器的SSID廣播。

- 重放攻擊 - 當攻擊者竊聽無線網(wǎng)絡(luò)通信數(shù)據(jù)包并記錄傳輸數(shù)據(jù)時,就產(chǎn)生了重放攻擊。然后,攻擊者使用這些數(shù)據(jù)來重放包含偽造的或者錯誤的數(shù)據(jù)消息,欺騙接入點去發(fā)送額外的地址解析協(xié)議(ARP)數(shù)據(jù)包。當數(shù)據(jù)包達到足夠數(shù)量(50,000–100,000)時,攻擊者就可以破解WEP密鑰了。

NI的無線數(shù)據(jù)采集設(shè)備支持WEP安全體系。但是,很多無線數(shù)據(jù)采集應(yīng)用需要更強大的安全協(xié)議。

NI 無線數(shù)據(jù)采集網(wǎng)絡(luò)安全組件

NI 無線數(shù)據(jù)采集設(shè)備支持多種無線安全協(xié)議,包括WEP、Wi-Fi保護訪問(WPA)和IEEE 802.11i(即所熟知的WPA2)。WPA通過阻止重放攻擊,提供比WEP更好的安全性能。WPA2則具有最優(yōu)的無線網(wǎng)絡(luò)安全性能,同時具備更強大的數(shù)據(jù)保護(加密)和訪問控制(認證)性能。

加密

為了有效地保護無線數(shù)據(jù)傳輸,Wi-Fi網(wǎng)絡(luò)必需具備一種強大的加密算法(密碼)和某種密鑰管理形式。現(xiàn)在廣泛采用兩種Wi-Fi網(wǎng)絡(luò)加密標準:TKIP和AES。

IEEE 802.11i任務(wù)組為WPA引入了瞬時密鑰集成協(xié)議(TKIP),作為對現(xiàn)有WEP網(wǎng)絡(luò)進行改進的一個權(quán)宜之策。接入點和客戶可以通過一個簡易的固件或軟件升級將WEP升級到WPA/TKIP。盡管加密算法還是一樣的(RC4),但TKIP優(yōu)于WEP的一個地方在于TKIP使用了128位而非40位的密鑰。一個更重要的區(qū)別在于,TKIP對每個消息包都使用一個不同的密鑰,這就是其名稱中“瞬時”的出處。將已知的成對瞬時密鑰(PTK)和客戶的MAC地址以及數(shù)據(jù)包的序列號進行混合,動態(tài)創(chuàng)建這種瞬時密鑰。當客戶使用一個預(yù)共享密鑰(PSK,所有網(wǎng)絡(luò)用戶都知道的一種短語密碼)和隨機數(shù)生成器來連接到接入點時,PTK就生成了。序列號在每次發(fā)送新數(shù)據(jù)包時遞增。這就意味著重放攻擊不可能再發(fā)生了,因為每個數(shù)據(jù)包都不會再使用相同的密鑰。當攻擊者企圖重發(fā)舊的數(shù)據(jù)包時,接入點就可以檢測到這種行為。

作為最終的安全解決方案,IEEE 802.11i任務(wù)組選擇了高級加密標準(AES)作為Wi-Fi網(wǎng)絡(luò)的首選加密算法。不同于TPIK,AES需要對大多數(shù)WEP裝置進行硬件升級,因為AES的密碼算法對處理器要求更高。AES使用128位密碼,所以比TPIK和WEP中所使用的RC4算法更加難于破解。實際上,NIST(國家標準與技術(shù)協(xié)會)要求所有美國政府機構(gòu)選擇AES作為加密標準。(FIPS publication 197 詳細描述了這些要求)。政府和軍方的任何無線數(shù)據(jù)采集應(yīng)用都很可能必需采用AES來傳輸數(shù)據(jù)。

|

密鑰大小 (位數(shù)) |

候選密鑰數(shù) |

若每µs解密一次, 暴力破解所需要的總時間 |

若每µs解密106次, 暴力破解所需要的總時間 |

|

32 |

232 = 4.3 x 109 |

35.8分鐘 |

2.15毫秒 |

|

56 |

256 = 7.2 x 1016 |

1,142年 |

10小時 |

|

128 |

2128 = 3.4 x 1038 |

5.4 x 1024年 |

5.4 x 1018年 |

表1. 窮舉攻擊或暴力破解所需要的總時間 (FIPS 197)

表1顯示:即使借助大規(guī)模并行計算系統(tǒng),也需要1018年來破解一組128位的AES密碼。

認證

本質(zhì)上來說,網(wǎng)絡(luò)認證就是客戶訪問控制。在客戶可以與無線接入點進行通信之前,必須與網(wǎng)絡(luò)進行認證。有兩種認證形式:基于服務(wù)器的和基于PSK的。

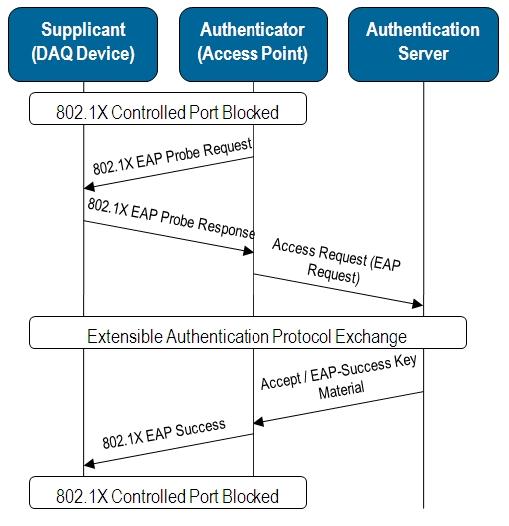

大多數(shù)企業(yè)網(wǎng)絡(luò)都有至少一個認證服務(wù)器,通常執(zhí)行遠程認證撥號用戶服務(wù)(RADIUS)。WPA2網(wǎng)絡(luò)安全體系采用基于端口的IEEE 802.1X認證標準,包括以下幾個部分:

- Supplicant(申請者)-訪問網(wǎng)絡(luò)的客戶端無線設(shè)備

- Authenticator(認證裝置)-無線接入點:控制申請者可以訪問哪些網(wǎng)址

- Authentication Server(認證服務(wù)器)-為認證裝置提供認證服務(wù)(通常是RADIUS)

當申請者要求訪問網(wǎng)絡(luò)時,認證裝置提供對未受控端口的訪問。認證裝置將訪問請求傳給認證服務(wù)器,再由認證服務(wù)器決定接受還是拒絕申請者的訪問。然后,認證裝置再將該響應(yīng)從認證服務(wù)器傳給申請者:要么允許訪問可控端口,要么繼續(xù)阻止被拒絕的申請者。

成功的認證過程生成一個成對主密鑰(PMK)以加密無線傳輸。這種交換的細節(jié)取決于該網(wǎng)絡(luò)支持何種擴展認證協(xié)議(EAP)方式。以下是幾種最常見的EAP方式(NI 無線數(shù)據(jù)采集設(shè)備支持所有這幾種方式):

- LEAP(輕量級EAP) - 由Cisco公司開發(fā)的古老而私有的EAP方法。任何微軟操作系統(tǒng)中都不直接支持LEAP。

- EAP-TLS (EAP-傳輸層安全) - 被大多數(shù)無線制造商所支持的開源標準。EAP-TLS同時需要服務(wù)器認證和客戶端認證,所以安裝比較困難。

- EAP-TTLS(EAP-隧道傳輸層安全) - 與EAP-TLS方法相比是一種無需客戶端認證的協(xié)議,適用于經(jīng)常升級的網(wǎng)絡(luò)

- PEAP (受保護的EAP) -由Cisco公司、微軟和RSA實驗室開發(fā)的開源標準。這是一種流行的EAP方法,僅僅需要服務(wù)器端認證。PEAPv0/EAP-MsCHAPv2是這種方法的最常見的變體。

所有上面所列的EAP方法都支持雙向認證,這樣可以阻止中間人攻擊——因為客戶需要對服務(wù)器進行認證,反之亦然。偽造的無線接入點無法偽造服務(wù)器端安全認證。

并非所有網(wǎng)絡(luò)都有認證服務(wù)器,這就使得前述的認證方式無法實現(xiàn)。一些小型辦公室或家庭辦公室(SOHO)網(wǎng)絡(luò)可以在客戶端(無線數(shù)據(jù)采集設(shè)備)和接入點之間使用預(yù)共享密鑰(PSK)來取代這些認證方式。本質(zhì)上來說,預(yù)共享密鑰是一種短語密碼,是用戶用來初始化網(wǎng)絡(luò)認證的。

采用NI 無線數(shù)據(jù)采集設(shè)備實現(xiàn)安全網(wǎng)絡(luò)

NI 無線數(shù)據(jù)采集 (DAQ)設(shè)備支持完整的IEEE 802.11i安全標準,包括AES加密和最流行的EAP認證方法。這是市場上最容易獲得的無線網(wǎng)絡(luò)安全設(shè)備,可以保護你的敏感數(shù)據(jù)不被侵犯。實際上,如果你的應(yīng)用程序是用在政府或軍方機構(gòu)中,那么很可能強制要求使用AES加密。對于其它的應(yīng)用,你就可以選擇WPA和一些現(xiàn)有的接入點硬件。

瀏覽NI 無線數(shù)據(jù)采集設(shè)備指南

如果你要連接到一個企業(yè)網(wǎng)絡(luò),你應(yīng)該與IT部門共同決定采用何種你們的服務(wù)器所能接受的安全協(xié)議以及EAP方法。因為NI 無線數(shù)據(jù)采集設(shè)備支持各種最常見的EAP方法(LEAP、PEAP、EAP-TLS和EAP-TTLS),所以你可以自由選擇其中一種以最佳匹配你的應(yīng)用程序和網(wǎng)絡(luò)構(gòu)架。

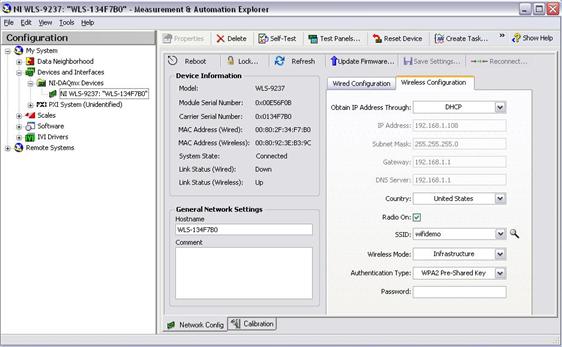

無線數(shù)據(jù)采集設(shè)備的安全設(shè)置非常易于使用。在測量和自動化管理器(MAX)中,在“NI-DAQmx Devices”下選擇你的無線數(shù)據(jù)采集設(shè)備,然后在屏幕底部單擊“Network”標簽頁;選擇“Wireless”標簽頁,在一系列的下拉菜單中,配置你的網(wǎng)絡(luò)安全選項。

如果你的EAP方法需要客戶端認證,請確保在裝配DAQ設(shè)備之前獲取該認證。如果要在沒有認證服務(wù)器的條件下來裝配你自己的網(wǎng)絡(luò),請確保采用一個復(fù)雜的PSK短語密碼(WPA和WPA2網(wǎng)絡(luò)中)。

使用MAX配置無線數(shù)據(jù)采集設(shè)備加密和認證設(shè)置

MAX采用一種加密、只寫的過程將所有的配置和安裝數(shù)據(jù)發(fā)送到Wi-Fi或者以太網(wǎng)網(wǎng)DAQ設(shè)備,包括用戶名、密碼和客戶端認證,以進一步保護你的網(wǎng)絡(luò)。

獲取更多詳細說明,請參考NI WLS-9163使用者手冊。

概括

NI無線數(shù)據(jù)采集(Wi-Fi DAQ)設(shè)備使用當前最高的商用無線網(wǎng)絡(luò)安全標準,即:包含網(wǎng)絡(luò)認證和數(shù)據(jù)加密的IEEE 802.11i(WPA2企業(yè)版)。認證確保設(shè)備只有經(jīng)過授權(quán)才能訪問網(wǎng)絡(luò);加密可防止數(shù)據(jù)包遭到攔截。IEEE 802.11安全標準的創(chuàng)建依托著IT界10余年的使用經(jīng)驗,并已在全球普及。使用標準安全協(xié)議的NI無線數(shù)據(jù)采集(Wi-Fi DAQ)設(shè)備,可將無線測量輕松安全地添加至信息網(wǎng)絡(luò)。

無線數(shù)據(jù)采集設(shè)備網(wǎng)絡(luò)安全最優(yōu)方法清單

- 如果你的網(wǎng)絡(luò)可以使用認證服務(wù)器(例如RADIUS服務(wù)器),則使用802.1X (EAP)

- 如果沒有認證服務(wù)器,則使用較復(fù)雜的PSK密碼。避免使用字典中常見的習語或單詞,并混合使用大寫字母、小寫字母和數(shù)字字符。

- 創(chuàng)建無線接入點或路由器時,避免使用公共的或者出廠默認設(shè)置的SSID。

- 如果接入點硬件支持AES加密技術(shù),則在TKIP上使用該技術(shù)

- 盡量不要使用WEP。將接入點升級到WPA,或者下載Windows XP WPA2 補丁

粵公網(wǎng)安備 44030902003195號

粵公網(wǎng)安備 44030902003195號